設問1

(1)

メモリ上の情報が失われないようにするため。(20字)

定番の問題。

メモリ上の情報には有益な情報が残っており、今後の調査におおいに役立つ

また「ファイルレスマルウェア」という、ファイルとして形を残さずメモリ上に展開、動作するマルウェアの存在も確認されている。

電源を切ってしまうとこういった情報が失われてしまう。

(2)

・J社情報システムに感染を拡大する。(17字)

・インターネットに情報を送信する。(16字)

マルウェアにもよるが、主にマルウェアが備えている機能として

他機器への感染拡大と、窃取した情報を外部(攻撃者宛)に送信する機能がある

冒頭の文章や、[標的型攻撃対策]でも感染拡大と情報漏えいについて触れられている。

設問2

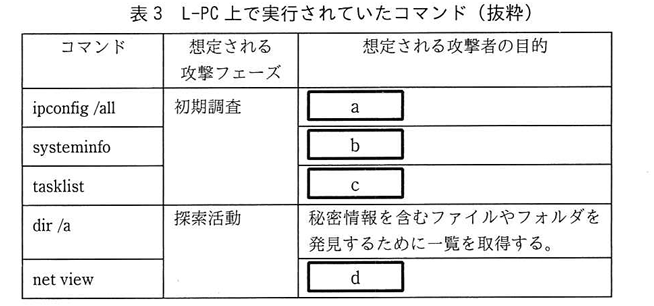

a:ウ

b:イ

c:オ

d:ア

ipconfigはネットワークに関する情報を表示する。

/all を指定することでより詳細な情報を知ることができる。

systeminfoはホスト名やOS、バージョン情報を表示する。

tasklistは実行中のタスクを確認する

最近のマルウェアは、自身のいる環境が仮想環境やサンドボックス上である場合

解析をされるのを嫌って、強制的に自身の動作を終了させる。

netviewで同LAN内にあるPC等の機器の存在を確認できる。

これらは全てWindows上で動作します。

設問3

(1)

e:IPアドレスw1.x1.y1.z1との通信履歴(23字)

GさんはL-PCに関する調査しかしていないが、E部長はそれ以外のPCも感染したことを考慮して

FWのログからIPアドレスw1.x1.y1.z1との通信履歴(C&Cサーバとの通信履歴)が無いかを

確認しなさい、と言っている。

(2)

感染したが、C&Cサーバと通信する前にネットワークから切り離された状態(35字)

FWのログはあくまでも通信履歴を保存するものであり、通信が発生して初めて記録される

答えのように、感染はしたけどC&Cサーバとの通信前にネットワークから切り離された状態の機器については、FWのログを調査しても感染したかどうかを確認できない。

また、感染してもネットワークに接続されている と仮定しても

C&Cサーバとの通信前に前述したコマンドを使用して調査/探索を行うが、FWログだけではこの段階でも検知はできない。

(3)

RログをマルウェアMのハッシュ値で検索する。(22字)

Rシステムの概要に答えがほぼそのまま載っている…

マルウェアのハッシュ値で検索を掛けることにより、マルウェアの感染を検知できるので

C&Cサーバとの通信を行っていなくても調査が可能。

感想

コマンド以外に関しては、ほぼ問題内の記述から回答できる。

コマンド問は記述式だったらやばかった…

調査によく用いられるコマンドは抑えていた方が良いと思った

またコマンドはOSによって異なるので、この辺は注意する。

コメント