設問1

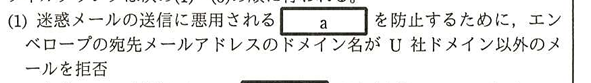

(1)

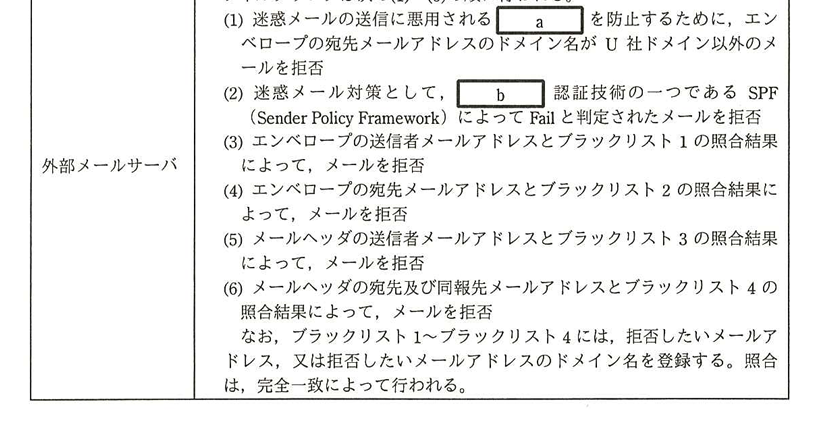

a:オープンリレー

b:送信ドメイン

aについて

U社以外のドメインからのメールを拒否する とのこと

特定のドメインからだけでなく、全てのメールを転送することを

オープンリレー(第三者中継) という。

このような設定は迷惑メールの転送に悪用されるため、基本行わないようにする。

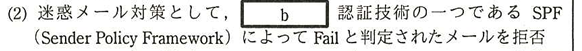

bについて

空欄bの直後に SPF とあるが

これは 送信ドメイン認証 のひとつであるSPF認証の事

他にも DKIM、DMARC、BIMI といった種類がある。

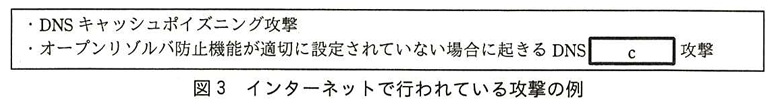

設問2

c:リフレクション

オープンリゾルバ とはDNSキャッシュサーバがインターネット上のサーバの名前解決要求を誰からでも受け付けてしまう状態の事と言う。

このようなDNSキャッシュサーバは、DNSリフレクション攻撃 の踏み台となってしまう

踏み台となる事で、DNSリフレクション攻撃に加担してしまうことと

キャッシュサーバ自体の負荷が高まってしまう事が想定される。

設問3

(1)

d:送信元ポート番号

DNSキャッシュポイズニングの対策として、送信元ポート番号のランダム化がある

これを ソースポートランダマイゼーション という

DNSキャッシュポイズニングを成功させるため、攻撃者はDNS要求を送出したポートに対して偽装したDNS応答を送信する。

DNS要求の送信元をランダム化することで、攻撃者は送信元ポートの特定が難しくなる。

結果として DNSキャッシュポイズニング を受けるリスクを低減できる。

(2)

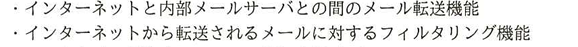

e:外部メールサーバ

影響:取引先宛てのメールを、攻撃者が用意したメールサーバに転送してしまう。(34字)

外部メールサーバはインターネットへメールを転送する機能があるので

キャッシュされたMXレコードを参照するのは 外部メールサーバ である。

不正なMXレコードを参照した際の被害として

取引先に送信したはずのメールが、不正にキャッシュされたMXレコードを参照することで

攻撃者に送信してしまう事が考えられる

このようにして攻撃者はメールを窃取する。

(3)

パス名を送信しないという仕様(14 字)

CONNECTメソッドでは、接続先のホスト名とポート番号のみプロキシに伝えられる

プロキシはあくまでも、クライアントと接続先ホスト間のトンネル役に過ぎず

その通信の内容には介入しません。

設問4

変更箇所:ブラックリスト3

変更内容:scanner@u-sha.co.jpを登録する。(25字)

送信元の偽装を検出したいので、ブラックリスト1 か ブラックリスト3 を変更することになる

仮にエンベロープが複合機のアドレスに偽装されていた場合、SPF認証によって弾かれるので

ブラックリスト1 に変更を加える意味は薄いです。

となると、ブラックリスト3 に変更を加えるのですが

その内容として複合機のメールアドレス「scanner@u-sha.co.jp」を登録します

通常、外部(インターネット)から複合機のメールアドレスでメールが届くことはないので

このような設定で送信元が複合機に偽装されたメールを排除できます。

感想

メールとDNSの総まとめ的な問題

送信ドメイン認証もあって、これらの関係は切っても切り離せない関係なので

両者合わせて出題されるイメージ

送信ドメイン認証系は結構出題されたので、送信ドメイン認証って知ってる?みたいな出題はもうないのかなと思ってます。

そのためSPF、DKIM、DMARC これらの処理の内容や各種設定の意味

必要なDNSレコードの設定 を抑えた方が良いと思うこの頃。

コメント